Sécurité Informatique en Entreprise : L’Importance des Fichiers PDF

La sécurité informatique est un enjeu majeur pour toute entreprise, quelle que soit sa taille ou son secteur d’activité. Parmi les nombreux aspects à prendre en compte, la protection des fichiers PDF occupe une place cruciale dans la stratégie globale de sécurité d’une entreprise.

Les fichiers PDF sont largement utilisés dans le monde des affaires pour partager des documents sensibles tels que des rapports, des contrats, des factures et d’autres informations confidentielles. Cependant, ces fichiers peuvent également être une cible privilégiée pour les cybercriminels cherchant à accéder à des données sensibles ou à introduire des logiciels malveillants dans le système informatique de l’entreprise.

Les Risques liés aux Fichiers PDF

Les fichiers PDF peuvent être exposés à divers risques de sécurité, notamment :

- Phishing : Les cybercriminels peuvent utiliser des fichiers PDF piégés pour tromper les utilisateurs et leur faire divulguer des informations confidentielles.

- Malware : Les fichiers PDF infectés par des logiciels malveillants peuvent compromettre la sécurité du réseau informatique de l’entreprise.

- Fuites de Données : Des erreurs de configuration ou des failles de sécurité dans les fichiers PDF peuvent entraîner la fuite d’informations sensibles.

- Vulnérabilités Exploitées : Les cybercriminels exploitent souvent les vulnérabilités connues dans les lecteurs de PDF pour compromettre les systèmes.

Les Bonnes Pratiques en Matière de Sécurité des Fichiers PDF

Pour renforcer la sécurité des fichiers PDF au sein de votre entreprise, il est essentiel de mettre en place les bonnes pratiques suivantes :

- Chiffrez vos Fichiers : Utilisez un cryptage fort pour protéger le contenu sensible de vos fichiers PDF.

- Mettez à Jour vos Logiciels : Assurez-vous que vos lecteurs de PDF et autres logiciels associés sont régulièrement mis à jour pour corriger les vulnérabilités connues.

- Sensibilisez vos Employés : Formez vos employés aux bonnes pratiques en matière de sécurité informatique et aux risques associés aux fichiers PDF non sécurisés.

- Mettez en Place une Politique de Gestion Documentaire : Définissez des règles claires sur la manière dont les fichiers PDF doivent être créés, partagés et stockés au sein de l’entreprise.

En conclusion, la sécurité des fichiers PDF est un élément crucial dans la protection globale du système informatique d’une entreprise. En adoptant les bonnes pratiques et en sensibilisant vos employés aux risques potentiels, vous pouvez réduire efficacement les menaces liées aux fichiers PDF et garantir la confidentialité et l’intégrité de vos données commerciales.

Les Fondamentaux de la Sécurité Informatique en Entreprise : Piliers et Principes Essentiels

- Quels sont les 3 piliers de la sécurité informatique ?

- Quels sont les 4 piliers de la sécurité informatique ?

- Quels sont les 5 principes de la sécurité informatique ?

- Quels sont les 4 types de sécurité informatique ?

Quels sont les 3 piliers de la sécurité informatique ?

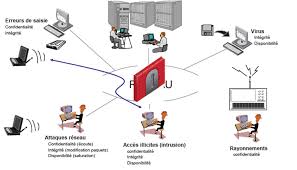

Les 3 piliers fondamentaux de la sécurité informatique sont la confidentialité, l’intégrité et la disponibilité des données. La confidentialité garantit que seules les personnes autorisées peuvent accéder aux informations sensibles, l’intégrité assure que les données restent complètes et non altérées, tandis que la disponibilité s’assure que les informations sont accessibles lorsque nécessaire sans interruption. Ces trois piliers sont essentiels pour mettre en place une stratégie de sécurité informatique solide et efficace au sein d’une entreprise.

Quels sont les 4 piliers de la sécurité informatique ?

Les 4 piliers de la sécurité informatique sont l’identification, la protection, la détection et la réponse. L’identification consiste à identifier les actifs informatiques et à évaluer les risques potentiels. La protection vise à mettre en place des mesures de sécurité telles que le chiffrement des données et l’authentification forte pour prévenir les attaques. La détection implique la surveillance constante du réseau afin de détecter toute activité suspecte ou intrusion. Enfin, la réponse consiste à élaborer un plan d’intervention en cas d’incident afin de limiter les dommages et de rétablir rapidement la sécurité du système informatique de l’entreprise.

Quels sont les 5 principes de la sécurité informatique ?

Les 5 principes fondamentaux de la sécurité informatique sont : la confidentialité, l’intégrité, la disponibilité, l’authenticité et la non-répudiation. La confidentialité vise à protéger les données contre tout accès non autorisé. L’intégrité garantit que les données restent exactes et non altérées. La disponibilité assure que les ressources informatiques sont accessibles lorsque nécessaire. L’authenticité concerne l’identification des utilisateurs et la validation des informations échangées. Enfin, la non-répudiation garantit qu’une action ne peut être ni niée ni contestée par une partie concernée. Appliquer ces principes est essentiel pour assurer une sécurité informatique efficace au sein d’une entreprise.

Quels sont les 4 types de sécurité informatique ?

Les 4 types de sécurité informatique comprennent la sécurité physique, la sécurité logique, la sécurité des données et la sécurité des réseaux. La sécurité physique vise à protéger l’accès physique aux ressources informatiques, tandis que la sécurité logique concerne les mesures de protection des systèmes et des données contre les menaces virtuelles. La sécurité des données englobe la protection des informations sensibles stockées et échangées, tandis que la sécurité des réseaux se concentre sur la sécurisation des communications et du trafic réseau pour prévenir les intrusions et les attaques cybernétiques. Ces quatre types de sécurité informatique sont essentiels pour garantir l’intégrité, la confidentialité et la disponibilité des systèmes d’information d’une entreprise.